Права доступа к данным и функциональности в bpm’online могут быть предоставлены как отдельным пользователям, так и группам пользователей (или ролям).

Управление пользователями

Для каждого сотрудника, который использует bpm’online, необходимо создать и лицензировать учетную запись пользователя. Эта учетная запись должна быть привязана к определенному контакту в системе. При входе система будет идентифицировать пользователя по его уникальному логину.

Процедура синхронизации с каталогом LDAP позволяет автоматически актуализировать такие данные пользователей, как ФИО, пол, должность, средства связи, адреса, принадлежность к организационной роли и др. Больше информации о возможностях и последовательности настройки синхронизации доступно в статье “Синхронизация пользователей с LDAP”.

Возможность аутентификации по технологии единого входа (Single Sign-On, SSO), позволяет использовать единую учетную запись для аутентификации в различных сервисах. Больше информации о возможностях и настройке SSO доступно в статьях “Использование технологии единого входа (Single Sign-On)” и “Как настроить single sign-on”.

Управление ролями

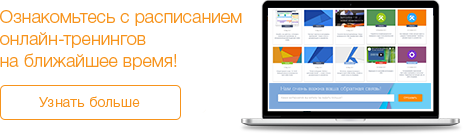

Настройка структуры пользовательских ролей (Рис. 501.) — первый и самый важный шаг в управлении правами доступа в bpm’online. После того как структура ролей компании разработана и готова, для настройки прав доступа пользователя достаточно включить его в нужную роль — пользователь получит все права этой роли.

Рис. 501 — Пример структуры организационных и функциональных ролей

Есть два типа пользовательских ролей: организационные и функциональные. Все пользователи, входящие в определенную роль, получают все права доступа, настроенные для такой роли. Итоговые права пользователя представляют собой комбинацию прав доступа всех ролей, в которые входит пользователь.

Организационные роли обычно используются для отображения структуры предприятия. Функциональные роли предназначены для раздачи одинаковых прав доступа пользователям из разных организационных ролей. Примерами функциональных ролей являются секретари, бухгалтеры, менеджеры и т. д. Например, при необходимости предоставить одинаковые права секретарям разных подразделений достаточно настроить права доступа для функциональной роли “Секретари”.

На заметку

Данные пользователей, а также организационных и функциональных ролей содержатся в таблице “SysAdminUnit” базы данных bpm’online.

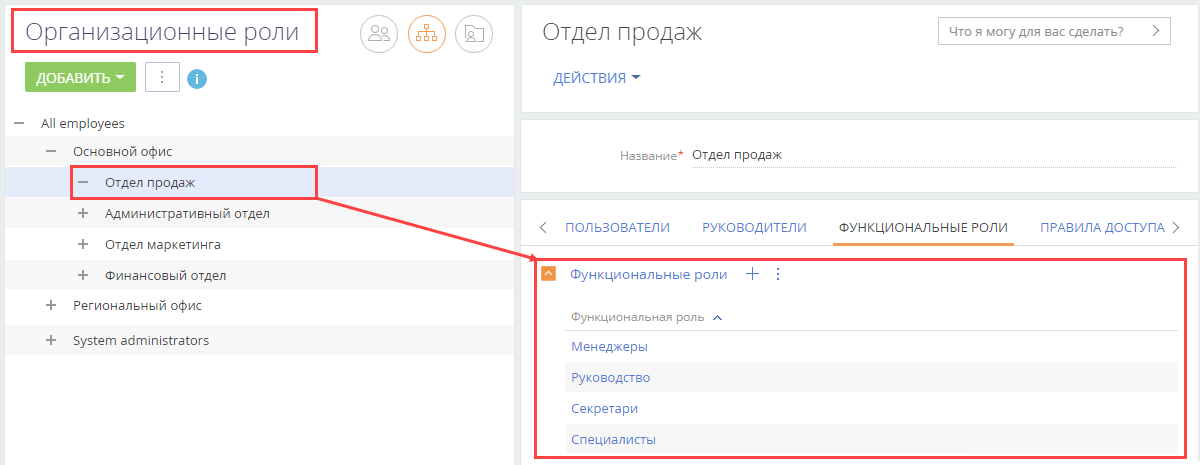

Взаимосвязь между организационными ролями

Подчиненные роли наследуют все права доступа, настроенные для их родительских ролей. Например, для организационной роли “Все сотрудники” (“All employees”) настроен минимальный набор прав доступа, необходимый для любого сотрудника. Если добавить пользователя в одну из ее подчиненных ролей, например, в роль “Отдел продаж”, то пользователь получит все права, настроенные для ролей “Отдел продаж” и “Все сотрудники”. Пользователи, входящие в роль, которая подчинена роли “Отдел продаж”, получат права доступа, настроенные для всех трех ролей и так далее (Рис. 502).

Рис. 502 — Пример наследования прав родительских ролей пользователем

В результате вдобавок к правам доступа, предоставленным пользователю напрямую, он получит все права роли, в которую входит, а также всех ролей, которым его роль подчинена в иерархии ролей.

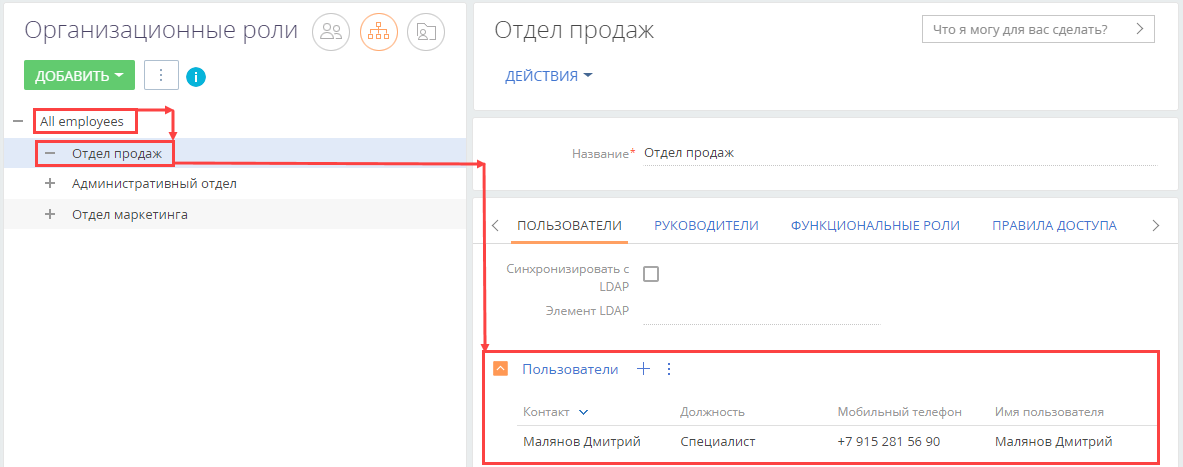

Каждой организационной роли может быть назначена роль руководителей. Роль руководителей предназначена для того, чтобы обеспечить руководителю подразделения такой же доступ к данным, который есть у его подчиненных. Роль руководителя автоматически получает все права, настроенные для организационной роли (Рис. 503). Например, в организационную роль “All employees” (“Все сотрудники”) входит подчиненная роль “Основной офис”, а в роль “Основной офис” входит подчиненная роль “Отдел продаж”. Если для роли “Основной офис назначить роль руководителей, то руководители основного офиса получат все права, предоставленные ролям “Основной офис” и “Отдел продаж”.

Рис. 503 — Пример роли руководителя организационной роли “Отдел продаж”

В каждой конфигурации bpm’online есть организационная роль “Системные администраторы” (“System administrators”). По умолчанию этой роли предоставлены максимальные права, которые регулируются системными операциями, позволяющими создавать, изменять, перемещать и удалять любые данные.

Один и тот же пользователь может входить в несколько ролей. Например, сотрудник отдела продаж может входить в роль “Менеджеры по продажам”, а также в роль “Все сотрудники” (“All employees”). Уровни доступа, настроенные для каждой из этих ролей, могут противоречить друг другу. В таких случаях может потребоваться настроить приоритеты прав доступа. Подробно приоритеты прав доступа и их настройка описаны в статье “Настройка доступа по операциям”.

Типы прав доступа

В bpm’online можно предоставлять доступ как к бизнес-данным (например, к записям раздела [Контрагенты] или к дашбордам раздела), так и к таким действиям системы, как возможность экспортировать записи реестра в Excel, создавать и настраивать бизнес-процессы, настраивать разделы и т. д.

Доступ к бизнес-данным подразумевает выполнение CRUD-операций с данными (создание, чтение, редактирование и удаление) и выполняется через настройку прав доступа к соответствующим объектам системы. Объекты bpm’online приблизительно соответствуют таблицам в базе данных. Примерами объектов являются разделы, детали и справочники системы.

Доступ бизнес-данным можно ограничить на нескольких уровнях:

•Ограничение возможности выполнять CRUD-операции создания, чтения, редактирования и удаления любых бизнес-данных объекта. Подробно настройка доступа к данным объекта в целом описана в статье “Настройка доступа по операциям”.

•Ограничение возможности чтения, редактирования и удаления отдельных записей выбранного объекта. Больше информации об ограничении доступа по записям объектов доступно в статье ”Настройка доступа по записям”.

•Ограничение возможности чтения, изменения или удаления данных в отдельных колонках объекта. Больше информации об управлении доступом по колонкам доступно в статье “Настройка доступа по колонкам”.

Доступ к действиям системы предоставляется с помощью системных операций. Доступ к системным операциям (доступ к функциональности bpm’online) не следует путать с доступом к CRUD-операциям в объекте. Настройки прав доступа к действиям системы (например, регистрации пользователей, настройке рабочих мест, изменению содержимого справочников, конфигурированию системы и т. д) выполняются в разделе [Доступ к операциям] дизайнера системы.

На заметку

Если у пользователя (как правило, у системного администратора) есть право на выполнение системных операций “Просмотр любых данных”, “Добавление любых данных”, “Изменение любых данных” и “Удаление любых данных”, то такой пользователь сможет просматривать, добавлять, изменять и удалять данные в любых объектах, независимо от ограничений доступа по операциям, записям или колонкам объектов.

Подробнее о системных операциях и их использовании читайте в статье “Раздел [Доступ к операциям]”.

Регистрация и мониторинг активности пользователей

Для фиксации действий пользователей в bpm’online предусмотрены журнал аудита и журнал изменений.

Журнал аудита позволяет мониторить все изменения, которые касаются структуры ролей пользователей, распределения прав доступа, изменения значений системных настроек и авторизации пользователей в системе. Больше информации об использовании и возможностях журнала аудита доступно в статье “Раздел [Журнал аудита]”.

Журнал изменений позволяет отслеживать историю изменений в таблицах базы данных системы. Здесь можно настроить перечень объектов, по которым в журнале будут фиксироваться изменения. Больше информации об использовании и возможностях журнала доступно в статье “Раздел [Журнал изменений]”.

Смотрите также

•Настройка доступа по операциям

•Настройка доступа по колонкам

•Выбор объекта для настройки прав доступа