Вы можете использовать портал OneLogin в качестве единой точки входа для всех сервисов, которые используются в вашей компании, включая Creatio. Для этого нужно выполнить ряд настроек как на стороне OneLogin, так и на стороне Creatio.

Выполнить настройки на стороне OneLogin

-

Войдите в OneLogin под учетной записью администратора.

-

Нажмите Приложения ( “Apps”) и выберите Добавить приложения ( “Add Apps”). В строке поиска введите “Creatio“ и выберите приложение Creatio.

-

Если необходимо, то измените значение в поле Отображаемое имя (“Display name”), измените иконки приложения или снимите признак Доступно на портале (“Visible in portal”). Эти настройки влияют на отображение сайта для пользователей на сайте OneLogin.

-

Нажмите Сохранить ( “Save”).

-

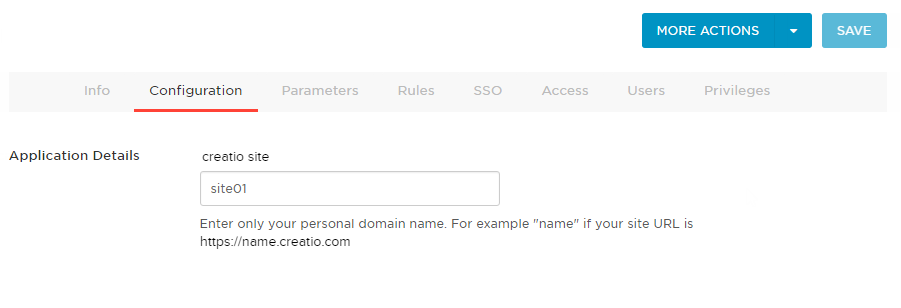

После сохранения перейдите на вкладку Конфигурация (“Configuration”) и в поле Сайт Creatio (“Creatio site”) введите доменное имя вашего сайта, например, site01 (Рис. 1).

Выполнить настройки на стороне Creatio

Если вы используете Creatio cloud, то подготовьте информацию для настройки по инструкции ниже и обратитесь в службу поддержки Creatio для применения настроек на сайте.

Ниже приведена инструкция по настройке единого входа для пользователей on-site. Настоятельно рекомендуем предоставить службе поддержки временный доступ к конфигурации Creatio, либо производить эту настройку под руководством службы технической поддержки.

Чтобы выполнить настройку на стороне Creatio, необходимо выполнить следующие настройки в конфигурационных файлах:

- Внести настройки SAML-провайдера.

- Настроить параметры SSO-аутентификации в Creatio.

- Проверить базовые сценарии SSO.

- Настроить Just-In-Time User Provisioning (JIT).

- Включить использование SSO по умолчанию.

Рассмотрим эти пункты подробнее:

- Заполните настройки SAML-провайдера, указав данные SAML-провайдера идентификации в saml.config.

-

В параметре Name укажите FQDN вашего сайта.

- В секции Partner Identity Provider укажите настройки со стороны IdP. Эти настройки можно посмотреть в файле метаданных.

- WantAssertionSigned — укажите “false“, если не будет использоваться сертификат шифрования при обмене SALM Assertion.

- SingleSignOnServiceUrl — URL сервиса единого входа провайдера. Можно взять из строки SAML 2.0 Endpoint (HTTP) на странице trusted приложения.

- SingleLogoutServiceUrl — URL сервиса единого входа провайдера. Можно взять из строки SLO Endpoint (HTTP) на странице trusted приложения.

- WantAssertionSigned — укажите “false“, если не будет использоваться сертификат шифрования при обмене SALM Assertion.

-

-

Включите использование SSO-провайдера в Creatio. Для этого внесите необходимые настройки в web.config в корневой папке сайта:

-

Включите использование SSO Auth-провайдеров при выполнении авторизации в Creatio:

- SsoAuthProvider — провайдер входа в основное приложение.

- SSPSsoAuthProvider — провайдер входа на портал.

Указывать можно оба провайдера или только один, который нужен в конкретном случае.

-

Укажите, какой из провайдеров идентификации, указанных в saml.config, нужно использовать по умолчанию в Service Provider initiated SSO-сценариях. В web.config App Loader задайте параметр PartnerIdP значением из строки Issuer URL в saml.config, например:

- Установите использование SSO-провайдера по умолчанию при входе на сайт. Для этого укажите в web.config App Loader ресурс по умолчанию Login/NuiLogin.aspx?use_sso=true.

- Установите отправку к провайдеру идентификации при переходе в корень сайта:

- Установите отправку к провайдеру идентификации при отсутствии сессии пользователя:

-

-

Проверьте базовый сценарий Identity Provider (IdP) initiated SSO, чтобы убедиться в корректности настроек:

-

Переход на страницу доверенных приложений IdP (ссылка по умолчанию: https://sts.contoso.com/adfs/ls/idpinitiatedsignon.aspx).

-

Выполнение авторизации.

-

Переход на Creatio c результатом авторизации на IdP.

До включения провайдера SSO на стороне Creatio по умолчанию используйте для проверки корректности настроек IdP initiated сценарий. До выполнения проверки убедитесь, что в Creatio содержится активная учетная запись, логин которой совпадает с NameId, передаваемым Identity Provider. В противном случае процесс SSO настройки не будет успешно завершен, поскольку не удастся сопоставить пользователя из домена с пользователем в Creatio. Как только вход через SSO будет выполнен успешно, перейдите к дальнейшим настройкам.

-

- Настройте Just-In-Time User Provisioning (JIT). Функциональность Just-In-Time User Provisioning дополняет технологию единого входа. Она позволяет не только создать пользователя при первом входе в приложение, но и при каждом входе обновлять данные на странице контакта данными, полученными от провайдера идентификации. Подробнее читайте в статье Настроить Just-In-Time User Provisioning.

- В web.config в корневой папке приложения добавьте настройки для JIT:

Тип пользователя определяется страницей, с которой им был выполнен вход в систему. Если для входа используется сценарий IdP initiated, то необходимо явно указать значение DefUserType:

-

General — обычный пользователь;

-

SSP — пользователь портала.

-

-

Настройте сопоставление полей из SAML Assertion с колонками в Creatio в справочнике Преобразователь SAML атрибута в название поля контакта. Это необходимо для корректного заполнения полей контакта при создании нового пользователя с помощью Just-In-Time User Provisioning. Если поле пусто или отсутствует в данных провайдера идентификации, то оно может быть заполнено значением, указанным в поле Значение по умолчанию справочника. При следующем входе пользователя поля контакта, указанные в справочнике, будут заполнены значением, полученным из провайдера, или актуальным значением по умолчанию.

- В web.config в корневой папке приложения добавьте настройки для JIT:

-

Включите использование SSO-провайдера по умолчанию при входе на сайт. Рекомендуем выполнять действие только в случае успешного выполнения предыдущих шагов и проверки корректности работы. После успешного выполнения этого шага будет доступен для использования Service Provider (SP) initiated SSO. Стандартный сценарий Service Provider (SP) initiated:

- Переход на Creatio, у пользователя нет активной сессии на сайте.

- Переадресация на IdP, выполнение авторизации.

- Переадресация Переход на Creatio c результатом авторизации из IdP.

Для включения провайдера SSO по умолчанию:

-

Включите Single Log Out в web.config в папке Terrasoft.WebApp:

-

Для использования технологии единого входа в мобильном приложении установите признак Значение по умолчанию в системной настройке “Использовать SSO в мобильном приложении“ (код “MobileUseSSO“).