Вы можете настроить интеграцию Creatio с Azure Active Directory (Azure AD), чтобы с ее помощью управлять возможностью единого входа для всех пользователей системы, которые работают в корпоративной сети. Дальнейшая инструкция предназначена для пользователей .NET Framework.

Для интеграции необходимо выполнить ряд настроек как на стороне Azure AD, так и на стороне Creatio.

- Настройки на стороне Azure AD:

- Зарегистрировать SAML SSO-приложения.

- Определить конечные точки (endpoints).

- Настройки на стороне Creatio:

- Настроить конфигурационные файлы.

- Проверить работу интеграции.

- Настроить Just-in-Time User Provisioning (опционально).

Выполнить настройки на стороне Azure AD

Для выполнения дальнейших настроек зарегистрируйте приложение в учетной записи администратора службы управления корпоративными удостоверениями Azure Active Directory (Azure AD). Подробно о том, как это сделать, читайте в документации Microsoft.

- Добавьте в Azure AD новое SSO-приложение (Trusted Relaying Party):

- Перейдите в раздел Корпоративные приложения (Enterprise applications) → Все приложения (All Applications).

- Нажмите кнопку Новое приложение (New application).

- В секции Добавление локального приложения (Add from the gallery) выберите “Creatio” и добавьте приложение. Подробнее: Add Creatio from the gallery, документация Microsoft (на английском языке).

- Перейдите в раздел Единый вход (Single single-on) и укажите следующие параметры:

- В поле Выбрать метод единого входа (Single Sign-on Mode) выберите “SAML”.

- В поле Идентификатор (сущности) (Identifier) укажите полное имя сайта, например, “https://ts1-dtcc1-crm-26909-2.creatio.com/”.

- В поле URL-адрес ответа (Reply URL) укажите полное имя сайта и адрес “svc/SsoLogin”, например, “https://ts1-dtcc1-crm-26909-2.creatio.com/ServiceModel/AuthServiceModel/AuthService.service.svc/SsoLogin”.

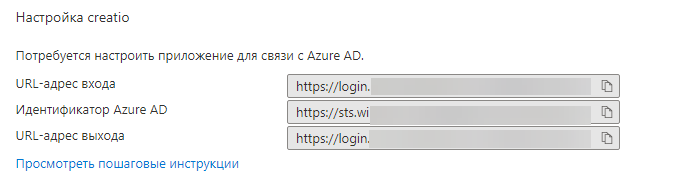

- Для выполнения настроек на стороне Creatio сохраните следующие данные (Рис. 1):

- Azure AD Identifier,

- Login URL,

- Logout URL.

Выполнить настройки на стороне Creatio

Если вы используете Creatio cloud, то обратитесь в службу поддержки Creatio для применения настроек на сайте.

Ниже приведена инструкция по настройке единого входа для пользователей Creatio on-site. Настоятельно рекомендуем предоставить службе поддержки временный доступ к конфигурации Creatio, либо производить эту настройку под руководством службы технической поддержки.

Чтобы выполнить настройку на стороне Creatio, необходимо заполнить параметры SAML-провайдера, указав данные идентификации в saml.config:

- В параметре “Name” укажите FQDN вашего сайта.

- В секции “Partner Identity Provider” укажите настройки со стороны IdP.

- “Name” — название Identity провайдера. Для Azure AD обычно параметр выглядит следующим образом: https://sts.windows.net/<Azure account id>/.

- “WantAssertionSigned” — признак использования сертификата шифрования. Укажите “false”, если вы не планируете использовать сертификат шифрования при обмене SAML Assertion.

- “SingleSignOnServiceUrl” — URL сервиса единого входа провайдера. Для Azure AD это обычно https://login.microsoftonline.com/<Azure account id>/saml2. Вы можете узнать настройки добавленного коннектора в кабинете Azure.

- “SingleLogoutServiceUrl” — URL сервиса единого выхода провайдера. Для Azure AD это обычно https://logout.microsoftonline.com/<Azure account id>/saml2. Вы можете узнать настройки добавленного коннектора в кабинете Azure.

- “PartnerCertificateFile” — путь к сертификату безопасности в формате .*cer в файловой системе сервера относительно корня приложения Creatio. Нужно задавать, если WantAssertionSigned="true".

- “OverridePendingAuthnRequest” —признак использования валидации при запросе. Укажите “true”, если вы не планируете выполнять валидацию соответствия ответа IdP ранее созданным Auth Request.

Пример фрагмента кода saml.config для Azure AD:

- Выполните настройки в корневых папках сайта. После указания настроек SAML-провайдера необходимо включить использование SAML SSO в Creatio. Внесите необходимые настройки в web.config в корневой папке сайта, чтобы включить использование SSO Auth-провайдеров при выполнении авторизации в Creatio:

- “SsoAuthProvider” — провайдер входа в основное приложение.

- “SSPSsoAuthProvider” — провайдер входа на портал. Указывать можно оба провайдера или только один, который нужен в конкретном случае.

-

Укажите, в каком SAML Attribute будет выполняться поиск имени учетной записи пользователя, входящего через SSO. Имя пользователя указывается в атрибуте NameID SAML Assertion. Для обратной совместимости настроек на стороне Creatio используется значение из SAMLNameFieldName, если оно указано, например:

-

-

Укажите, в каком SAML Attributes будет выполняться поиск ролей учетной записи пользователя, входящего через SSO (используется для Just-In-Time User Provisioning):

-

Укажите, какой из IdP, указанных в saml.config, необходимо использовать. В web.config App Loader необходимо задать параметр “PartnerIdP” значением из строки Issuer URL в saml.config, например: https://sts.windows.net/a2cf6876-ff98-4480-8792-dc1903e649c7/”.

-

Установите использование SSO провайдера по умолчанию при входе на сайт. Для этого укажите в web.config App Loader ресурс по умолчанию NuiLogin.aspx?use_sso=true.

-

Настройте перенаправление на страницу входа Azure AD при переходе на сайт Creatio.

-

Настройте перенаправление на страницу входа Azure AD при переходе на страницу конкретной записи.

- Выполните настройки в web.config App (в папке Terrasoft.WebApp):

- Включите Single Log Out.

- Включите использование SSO, если нет активной сессии и выполняется переход по ссылке вида: https://<site FQDN>/0/Nui/ViewModule.aspx#CardModuleV2/ContactPageV2/edit/f2e9c5a0-7b6f-4320-bba1-30e78bfce75c:

- Включите Single Log Out.

- Включите Just-In-Time User Provisioning.

- Включите Just-In-Time User Provisioning web.config Loader.

- Настройте сопоставление полей из SAML Assertion с колонками в Creatio, используя справочник “SAML field name converters to contact field name”.

- Включите Just-In-Time User Provisioning web.config Loader.